SOLUTION

Protección contra fuga de datos

Propósito

Partiendo de la premisa de hacer un buen trabajo en la clasificación de datos, el examinar y controlar el alcance de envío y los destinatarios de los datos confidenciales, de modo que la información confidencial pueda rastrearse y se pueda controlar la forma de difusión y almacén.

Introducción

Este esquema se basa en la tecnología de identificación de contenidos, ofrece protección de seguridad para documentos confidenciales como estados financieros, informes financieros de empresas que cotizan en la bolsa, códigos fuente de desarrollo de software y hardware, planos de diseño, documentos contractuales, etc. Evita la fuga de datos a través de copias de almacenamiento extraíbles, herramientas de chat de mensajería instantánea, correos electrónicos, unidades en la nube/red, impresión, escaneado y fax Registra, advierte y bloquea los usuarios infractores, y realiza auditorías sobre las acciones de los usuarios Identifica eficazmente los datos sensibles, vigila el uso de datos sensibles y protege los datos sensibles de filtraciones Fomenta eficazmente y aumenta la concientización de los empleados sobre la confidencialidad de los documentos sensibles

Valor Real

Basándonos en nuestra experiencia y ventajas en los servicios de consultoría de seguridad de la información, hacemos un buen uso de los requisitos de las categorías programáticas y la clasificación de datos, y llevamos a cabo una publicidad de alto nivel y capacitación de los empleados sobre la concientización de la protección de datos Basándonos en años de investigación sobre productos de prevención de fuga de datos en el país y en el extranjero, recomendamos a los proveedores idóneos para que se comuniquen con los clientes según la situación de cada uno de ellos Evitamos la carga de trabajo y el cansancio que supone el contacto directo de los clientes con distintos tipos de proveedores, mejorando la eficacia de la selección Glorytime ha establecido relaciones de cooperación a largo plazo con los principales proveedores nacionales y extranjeros de prevención de fuga de datos para ayudar a los clientes a ahorrar costes a través del canal de precios Glorytime puede participar en la discusión y formulación del programa como asesor, reduciendo así la carga de trabajo del cliente Glorytime puede actuar como empresa supervisora en la ejecución del programa para llevar a cabo la gestión del proyecto y la supervisión de la calidad

Principios de protección de datos

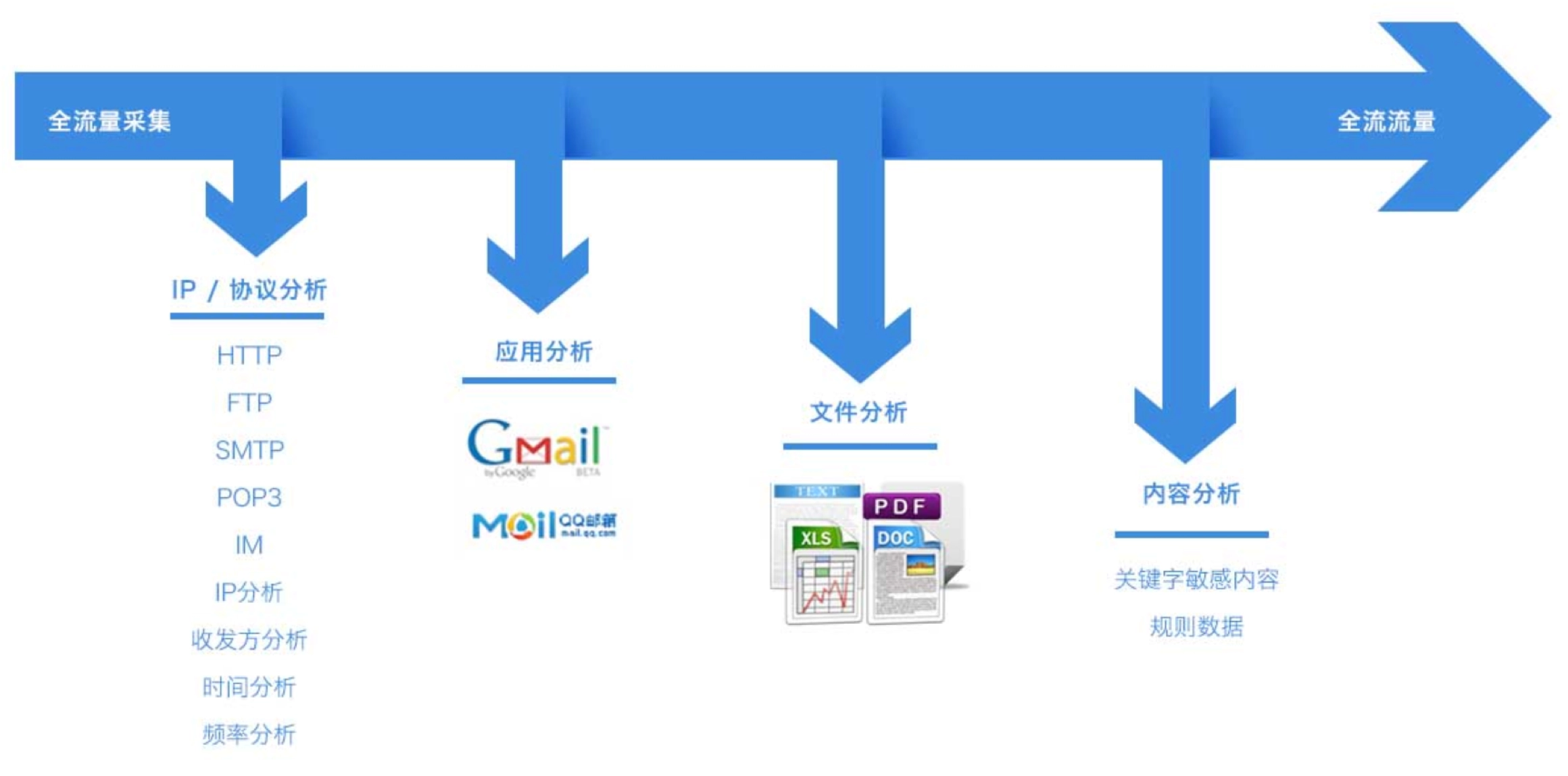

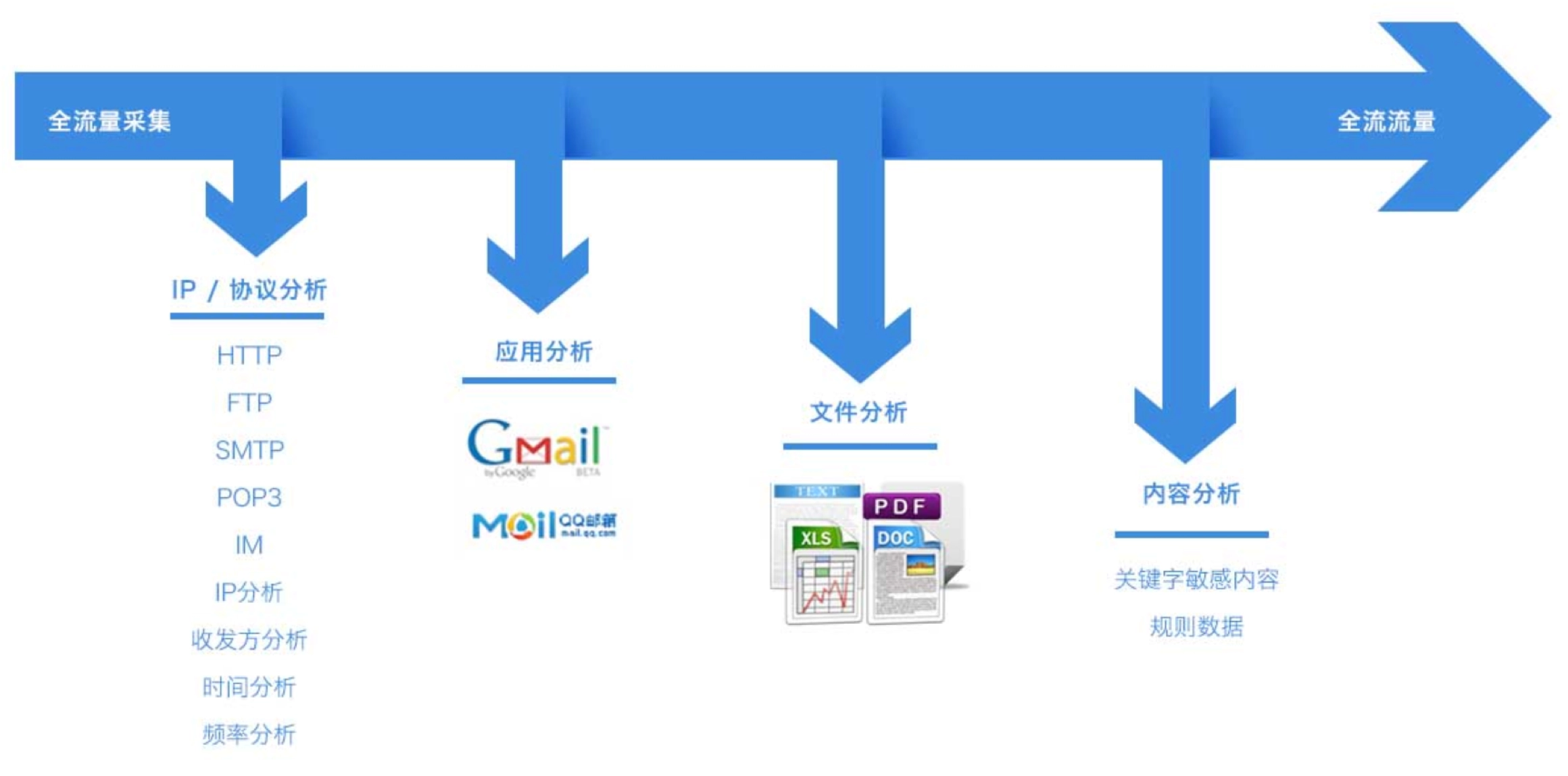

Examinar la información confidencial a través de la red (despliegue de equipos de identificación de red)

SOLUTION

Gestión integrada de la documentación

Propósito

Gestionar los documentos de manera razonable y reducir eficazmente el riesgo de fuga de datos esenciales de la empresa y el coste de los mismos

Introducción

Modelo de gestión tradicional, utiliza la gestión local, que es similar a la actual y popular empresa de gestión de documentos NAS Modelo de gestión en la nube, establecer la propia nube privada de la empresa, a la que se puede acceder y gestionar tanto interna como externamente, para llevar a cabo la gestión de documentos Modelo de gestión cooperativo, mediante la combinación de los métodos de gestión tradicionales y los de la nube, clasifica los documentos y datos esenciales de la empresa y los gestiona en función de los permisos para satisfacer las distintas necesidades de acceso, modificación, almacenamiento y difusión.

Valor Real

Basándonos en nuestra experiencia y ventajas en servicios de consultoría de seguridad de la información, hacemos un buen uso de los requisitos del sistema para el acceso a los datos, y llevamos a cabo una publicidad de alto nivel y capacitación de concienciación sobre la seguridad de la información para los empleados Basándose en años de investigación sobre productos de gestión de documentos en el país y en el extranjero, seleccionamos y proporcionamos métodos de implementación adecuados para que los clientes cumplan los requisitos de gestión Glorytime ha establecido relaciones de cooperación a largo plazo con los principales proveedores nacionales y extranjeros de prevención de fuga de datos para ayudar a los clientes a ahorrar costes por medio de el canal de precios Glorytime puede participar en la discusión y formulación del programa como consejero, reduciendo así la carga de trabajo del cliente Glorytime puede actuar como empresa supervisora de la ejecución del programa para llevar a cabo la gestión del proyecto y la supervisión de la calidad。

Características del programa

Motor de búsqueda de texto completo

Es un motor inteligente de búsqueda de texto completo, que permite a los usuarios encontrar rápida y fácilmente la documentación que necesitan

Directorio de clasificación multinivel

Permite realmente una clasificación ilimitada de los catálogos, adaptándose a una gran variedad de archivos y requisitos de clasificación

Integración de la información

Capacidades eficientes de integración, que permiten recopilar automáticamente documentos de conocimiento de varios sistemas o materias

Control de acceso multidimensional

Ofrece más de 20 controles de permisos, como compartir, descargar, imprimir, copiar, etc.

Control de seguridad de la información

El algoritmo de cifrado de 128 bits, tecnología de cifrado personalizado, enfoque múltiple para garantizar la seguridad del tráfico

Directorio de gestión descentralizada

Logra que los documentos de conocimiento de la sede central del grupo y de las empresas subordinadas puedan funcionar de forma independiente, así como compartirse entre sí

Aplicación de diseño de escenarios

De acuerdo con las necesidades de gestión y trabajo de la empresa, se pueden desarrollar varios escenarios de aplicación del conocimiento para crear un mapa de conocimiento

Admite varios formatos

Admite la lectura en línea de PPT, Word, Excel, PDF, TXT y otros formatos de documento

Soluciones

Gestión del comportamiento de Internet

Propósito

Evitar eficazmente que los empleados realicen conductas en la red que no tienen nada que ver con el trabajo Mejorar la utilización de los recursos de la banda ancha Evitar la fuga y los riesgos normativos, salvaguardar la seguridad de los datos de la intranet (utilizado junto con productos de prevención de fuga de datos) Gestión visual y control exhaustivo de AP inalámbrica

Introducción

Gestión del comportamiento en línea Control de la información Gestión de redes inalámbricas Control de aplicaciones Control de zonas con coberturas inalámbricas ilegales Control del tráfico Análisis de comportamiento

Valor Real

Proporciona una solución unificada de gestión del comportamiento en línea para puntos de acceso a Internet, al entorno de 10 Gb/s y cableados e inalámbricos En combinación con el sistema de gestión de prevención de fuga de datos, garantiza de forma integral la autorización jerárquica de los datos, los registros de acceso de datos y el cumplimiento de las normas de auditoría y reglamentación del sector.

Soluciones

Gestión empresarial en la nube

Propósito

Evitar de forma eficaz que se produzcan fugas de confidencialidad a través del terminal. Reducir significativamente los costos de funcionamiento y mantenimiento de los ordenadores de sobremesa

Introducción

La solución integrada de escritorios en la nube se compone de clientes ligeros, controladores de escritorio virtual, software de gestión de máquinas virtuales, dispositivos de almacenamiento de servidor, etc. Para lograr que el escritorio de la oficina del personal de la empresa se despliegue uniformemente en el servidor y, luego, a través de la red (LAN o WAN) el sistema de escritorio personal se entregue rápidamente al personal, el personal puede acceder a la oficina en cualquier momento y en cualquier lugar a través de varios tipos de dispositivos terminales, como clientes ligeros, ordenadores portátiles, teléfonos móviles y tabletas, etc., para crear un nuevo tipo de modelo de oficina de escritorio.

Valor Real